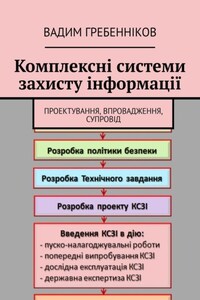

Вадим Гребенніков - Комплексні системи захисту інформації. Проектування, впровадження, супровід

| Название: | Комплексні системи захисту інформації. Проектування, впровадження, супровід |

| Автор: | Вадим Гребенніков |

| Жанры: | Руководства | Книги о компьютерах | Техническая литература | Прочая образовательная литература |

| Серии: | Нет данных |

| ISBN: | Нет данных |

| Год: | Не установлен |

О чем книга "Комплексні системи захисту інформації. Проектування, впровадження, супровід"

Книга містить опис етапів створення КСЗІ в ІТС: формування вимог до КСЗІ, складання політики безпеки та плану захисту інформації, вибір апаратно-програмного забезпечення, розроблення технічного завдання, проектування, введення в дію, випробування, дослідна експлуатація, державна експертиза та супровід КСЗІ, а також проведення державного контролю за станом ТЗІ та відповідальність за невиконання вимог захисту інформації

Бесплатно читать онлайн Комплексні системи захисту інформації. Проектування, впровадження, супровід

Книга заблокирована.

С этой книгой читают